Zgodność z NIS2 – od analizy do operacyjnej gotowości w trybie 24/7

Wzmacniamy cyberodporność i dokumentujemy zgodność z Dyrektywą NIS2 (UE 2022/2555) i rozporządzeniem KE 2024/2690. Dostarczamy audyty, wdrożenie procesów/technologii oraz usługę SOC 24/7 — tak, by spełnić wymogi dotyczące środków zarządzania ryzykiem (art. 21) i zgłaszania incydentów (art. 23).

Kogo dotyczy NIS2?

Każde z przedsiębiorstw powinno dokonać indywidualnej analizy czy podlega pod przepisy NIS2. Dyrektywa w załącznikach wskazuje sektory, z których podmioty mogą być uznane za “kluczowe i ważne” i przy spełnieniu innych wymagań podlegać będą pod NIS2. Są to m.in.:

energetyka, transport

zdrowie, żywność

woda i ścieki, gospodarka odpadami

administracja publiczna, poczta

chemia, wybrane branże produkcyjne

Infrastruktura cyfrowa

zarządzanie usługami ICT

sektor kosmiczny

usługi kurierskie

produkcja

badania naukowe

sługi MSP/MSSP

Zastanawiasz się czy Twoja firma podlega pod NIS2?

Porozmawiaj z ekspertami Exorigo-Upos!

Twoja wiadomość została wysłana.

Dziękujemy za kontakt.

Zespół Exorigo-Upos.

Co trzeba wdrożyć zgodnie z wymogami NIS2?

Wdrożenie oraz utrzymywanie Polityki bezpieczeństwa oraz dokumentacji z obszaru zarządzania ryzykiem

Opracowanie oraz wdrożenie polityk bezpieczeństwa (wraz z procedurami oraz instrukcjami operacyjnymi) w oparciu o rynkowe standardy np. ISO 27001, określenie ról i odpowiedzialności za obszary związane z bezpieczeństwem informacji, Opracowywanie oraz regularne przeprowadzanie analizy ryzyka, zarządzanie procesem mitygacji ryzyka.

Opracowanie i utrzymywanie procesów obsługi incydentów zgodnie z wymaganiami oraz terminami wskazanymi w NIS2

Procesy oraz procedury zarządzania incydentami i zdarzeniami bezpieczeństwa. W zależności od potrzeb i wielkości organizacji także playbooki opisujące procesy obsług zdarzeń bezpieczeństwa, usługa SOC 24/7.

Procedury/Polityki oraz testy Ciągłość działania (BCP) i Disaster Recovery (DR)

Przeprowadzenie analizy BIA (Business Impact Analysis), określenie wymaganych RTO/RPO dla kluczowych systemów, harmonogram testów BCP/DR, raporty z testów BCP/DR

Zarządzanie łańcuchem dostaw

Cykliczna ocena dostawców usług oraz weryfikacja dostawców pod kontem ich zgodności z zapisami umownymi oraz rynkowymi standardami bezpieczeństwa informacji, audyty kluczowych dostawców.

Bezpieczny rozwój i utrzymanie aplikacji oraz środowisk IT

Opracowanie skutecznych procesów SDLC (Secure Software Development Lifecycle) z uwzględnieniem statycznej oraz dynamicznej analizy kodu oraz SCA (Software Composition Analysis) dla oprogramowania wytwarzanego wewnętrznie i zewnętrznie, skany Attack Surface Management (ASM), zarządzania podatnościami w całym środowisku IT.

Ocena skuteczności wdrożonych środków bezpieczeństwa

Audyty okresowe bezpieczeństwa, KPI/KRI dla procesów zarządzania bezpieczeństwem, przeglądy zarządcze, strategia zarządzania cyberbezpieczeństwem w przedsiębiorstwie, monitorowanie realizacji działań korygujących oraz mitygujących zidentyfikowane ryzyka.

Utrzymywanie Higieny cybernetycznej oraz ciągłe podnoszenie kompetencji i świadomości wśród personelu

Program szkoleń (w tym dla kierownictwa), w szczególności szkolenia wstępne i cykliczne dla całej kadry, weryfikacja wiedzy pracowników poprzez wewnętrzne akcje phishingowe/deep fake

Zarządzanie Kryptografią

Polityka kryptografii w szczególności procedury dopuszczonych mechanizmów szyfrowania oraz zarządzania kluczami kryptograficznymi.

Zarządzanie bezpieczeństwem zasobów

Polityki zarządzania zasobami ludzkimi, polityki zarządzania dostępem i aktywami, rejestry aktywów.

Bezpieczne dostępy i metody logowania

Identyfikacja oraz wdrożenie (tam gdzie ma to zastosowanie) wieloskładnikowych mechanizmów uwierzytelniających w systemach i usługach (MFA), stosowanie skutecznych środków kryptograficznych przy przesyłaniu danych, tam gdzie ma to zastosowanie stosowanie systemów IAM(Identity and Access Management)/PAM (Privileged Access Management).

| Wymóg NIS2 | Opis środków bezpieczeństwa oraz dowody |

|---|---|

| Wdrożenie oraz utrzymywanie Polityki bezpieczeństwa oraz dokumentacji z obszaru zarządzania ryzykiem | Opracowanie oraz wdrożenie polityk bezpieczeństwa (wraz z procedurami oraz instrukcjami operacyjnymi) w oparciu o rynkowe standardy np. ISO 27001, określenie ról i odpowiedzialności za obszary związane z bezpieczeństwem informacji, Opracowywanie oraz regularne przeprowadzanie analizy ryzyka, zarządzanie procesem mitygacji ryzyka. |

| Opracowanie i utrzymywanie procesów obsługi incydentów zgodnie z wymaganiami oraz terminami wskazanymi w NIS2 | Procesy oraz procedury zarządzania incydentami i zdarzeniami bezpieczeństwa. W zależności od potrzeb i wielkości organizacji także playbooki opisujące procesy obsług zdarzeń bezpieczeństwa, usługa SOC 24/7. |

| Procedury/Polityki oraz testy Ciągłość działania (BCP) i Disaster Recovery (DR) | Przeprowadzenie analizy BIA (Business Impact Analysis), określenie wymaganych RTO/RPO dla kluczowych systemów, harmonogram testów BCP/DR, raporty z testów BCP/DR |

| Zarządzanie łańcuchem dostaw | Cykliczna ocena dostawców usług oraz weryfikacja dostawców pod kontem ich zgodności z zapisami umownymi oraz rynkowymi standardami bezpieczeństwa informacji, audyty kluczowych dostawców. |

| Bezpieczny rozwój i utrzymanie aplikacji oraz środowisk IT | Opracowanie skutecznych procesów SDLC (Secure Software Development Lifecycle) z uwzględnieniem statycznej oraz dynamicznej analizy kodu oraz SCA (Software Composition Analysis) dla oprogramowania wytwarzanego wewnętrznie i zewnętrznie, skany Attack Surface Management (ASM), zarządzania podatnościami w całym środowisku IT. |

| Ocena skuteczności wdrożonych środków bezpieczeństwa | Audyty okresowe bezpieczeństwa, KPI/KRI dla procesów zarządzania bezpieczeństwem, przeglądy zarządcze, strategia zarządzania cyberbezpieczeństwem w przedsiębiorstwie, monitorowanie realizacji działań korygujących oraz mitygujących zidentyfikowane ryzyka. |

| Utrzymywanie Higieny cybernetycznej oraz ciągłe podnoszenie kompetencji i świadomości wśród personelu | Program szkoleń (w tym dla kierownictwa), w szczególności szkolenia wstępne i cykliczne dla całej kadry, weryfikacja wiedzy pracowników poprzez wewnętrzne akcje phishingowe/deep fake |

| Zarządzanie Kryptografią | Polityka kryptografii w szczególności procedury dopuszczonych mechanizmów szyfrowania oraz zarządzania kluczami kryptograficznymi. |

| Zarządzanie bezpieczeństwem zasobów | Polityki zarządzania zasobami ludzkimi, polityki zarządzania dostępem i aktywami, rejestry aktywów. |

| Bezpieczne dostępy i metody logowania | Identyfikacja oraz wdrożenie (tam gdzie ma to zastosowanie) wieloskładnikowych mechanizmów uwierzytelniających w systemach i usługach (MFA), stosowanie skutecznych środków kryptograficznych przy przesyłaniu danych, tam gdzie ma to zastosowanie stosowanie systemów IAM(Identity and Access Management)/PAM (Privileged Access Management). |

Jakie terminy obowiązują przy zgłaszaniu incydentów?

24 h

wczesne ostrzeżenie do CSIRT/organów.

72 h

zgłoszenie z oceną wstępną i IOC (jeśli dostępne).

1 miesiąc

raport końcowy; przy incydencie trwającym — raport postępu i potem końcowy.

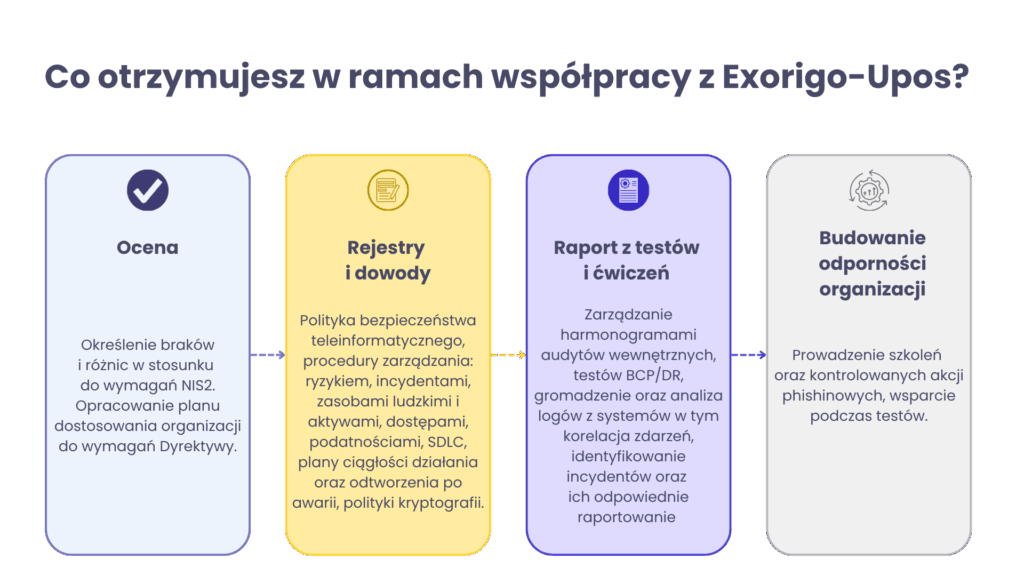

Dlaczego Exorigo-Upos?

End-to-end

Od audytu luki NIS2 przez wdrożenie procesów/technologii po SOC 24/7 oraz testy (pentesty, tabletop). Nasze usługi cyber obejmują także wdrażania oraz utrzymywanie EDR, Email Security, skanery podatności, monitoring zagrożeń, konsulting i szkolenia.

Proces zgodny z ISO

Weryfikujemy procesy względem ISO/IEC 27001 i 22301 (spójność z Art. 21).

Doświadczenie integratora

Od lat dostarczamy złożone projekty IT dla sieci handlowych i dużych przedsiębiorstw w całej Europie. To praktyczne zaplecze i doświadczenie przy wdrażaniu systemów i narzędzie służących poprawie bezpieczeństwa teleinformatycznego.

Porozmawiaj z naszymi ekspertami od NIS2 Compiliance

Twoja wiadomość została wysłana.

Dziękujemy za kontakt.

Zespół Exorigo-Upos.

Sprawdź, z jakimi klientami współpracujemy:

Zapewniamy wygodniejsze i bezpieczniejsze ZAKUPY

KLIENTOM naszych KLIENTÓW.